L’importance de la confidentialité, de l’intégrité et de la disponibilité ne peut être sous-estimée. Ces trois éléments constituent la triade de la sécurité de l’information et sont cruciaux pour chaque politique et processus de sécurité de l’information.

Confidentialité

Cette semaine, nous nous concentrerons sur la confidentialité et, par défaut, sur la nécessité du cryptage pour assurer la confidentialité. Merriam-Webster définit la sécurité comme l'état d'être en sécurité et la confidentialité comme l'état de garder ou d'être gardé secret ou privé. Un coffre-fort en acier doté d’une serrure à combinaison solide et complexe est un bon endroit pour conserver un objet de valeur à la fois sécurisé et confidentiel. Une mise en garde importante : les objets sont sûrs et privés jusqu'à ce qu'un mauvais acteur défasse la serrure. Chaque serrure peut être vaincue avec suffisamment de temps et d'énergie.

Entrer le cryptage

Changer la combinaison périodiquement augmenterait le temps et l'énergie nécessaires pour vaincre le verrou, surtout si le mauvais acteur ne sait pas que la combinaison a été changée. Vous pouvez également changer complètement le verrou chaque fois qu'un verrou plus fort devient disponible. Il y a une autre possibilité ; la serrure n'a besoin que de protéger les articles tant qu'ils ont de la valeur — ce qui signifie qu'une serrure utilisée pour protéger un document signé qui est valide pour 30 jours ne doit être suffisamment solide que pour durer 31 jours.

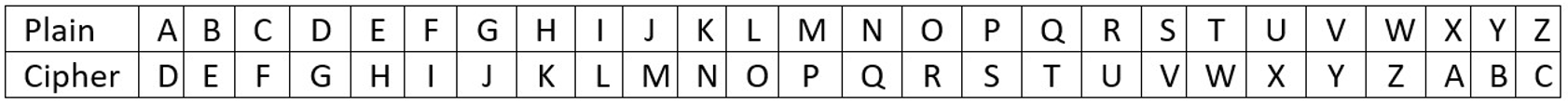

C'est le concept de base du cryptage, la méthode la plus couramment utilisée pour sécuriser les données électroniques jusqu'à ce qu'elles n'aient plus de valeur ou jusqu'à ce qu'une version plus forte soit disponible. La faiblesse du cryptage, comme les verrous, est qu'il peut éventuellement être vaincu. Le cryptage utilise un chiffrement (une méthode, généralement un algorithme) pour masquer les données. Les chiffres sont utilisés depuis des milliers d’années. En fait, l'un des chiffrements les plus couramment utilisés a été conçu par Jules César, connu sous le nom de Caesar Cipher. La méthode est un simple déplacement des lettres de l'alphabet à quelques endroits, puis une substitution des lettres décalées dans le message.

L'expression « ceci est un secret » devient « wklv lv d vhfuhw ». Pour rendre le chiffrement plus fort, vous pouvez encoder le texte chiffré « wklv lv d vhfuhw » avec du code Morse, ce qui donne « .— -.- .-..... -/.-/.-.. -/.-.. -... . . — ».

Algorithmes mathématiques

Les algorithmes de chiffrement actuels sont des algorithmes mathématiques complexes qui utilisent un ou plusieurs mots de passe longs et complexes à caractères alphanumériques spéciaux, appelés clés. Les touches ressemblent à du charabia. Augmentez la complexité de l'algorithme ou le nombre de caractères de la clé et il faudra plus de temps pour le vaincre. On estime qu’il faudrait 300 000 milliards d’années à un ordinateur standard pour briser le cryptage actuel!

Sans une méthode qui garantit que les clés utilisées par les algorithmes de cryptage restent secrètes pendant la transmission et la connexion initiales, la plupart des tractions Internet que nous tenons pour acquises aujourd'hui n'auraient pas lieu. Bien entendu, ce problème a été résolu. La solution permet à des ordinateurs auparavant inconnus les uns des autres de communiquer en toute sécurité, un nombre incalculable de fois par jour, une fois que les ordinateurs ont échangé des clés cryptées et établi une connexion cryptée. L'échange se fait par une méthode ingénieuse qui utilise davantage de "serrures et de clés" pour protéger les clés qui doivent être échangées. Il est activé par un algorithme connu sous le nom de Diffie-Hellman et utilise deux longues séquences complexes de caractères - chaque côté de la transmission n’ayant qu’une seule des deux touches.

Une analogie du cryptage

Entrez trois singes. Abu, Rafiki, et, Curious George. Abu et Rafiki représentent deux ordinateurs et Curious George représente le mauvais acteur. Une banane parfaitement mûre et délicieuse représente la clé, et l’ami de Curious George, l’homme au chapeau jaune, est le courrier, représentant Internet.

Abu veut que l'homme au chapeau jaune apporte la banane à Rafiki. Il sait que Curious George va essayer de trouver un moyen de manger la banane en transit. Donc, Abu met la banane dans une boîte et met un verrou sur le loquet. L’homme au chapeau jaune prend la boîte et l’apporte à Rafiki. Curieux George est curieux mais ne peut pas ouvrir la boîte. Rafiki ne peut pas non plus, mais il y a de la place sur le loquet pour une deuxième serrure. Rafiki met une serrure dont lui seul a la clé sur la boîte et fait ramener la boîte à l'Homme au chapeau jaune à Abu. Abu enlève sa serrure de la boîte et demande à l'homme au chapeau jaune de ramener la boîte à Rafiki. Rafiki a la clé pour déverrouiller le verrou restant, et enlève la banane en toute sécurité.

La séquence du cryptage

Il vous est peut-être venu à l'esprit que les deux verrous de l'analogie sont le cryptage de données qui ont déjà été cryptées et que les décryptages se produisent dans le désordre. C’est là le véritable génie des algorithmes : peu importe l’ordre dans lequel le cryptage ou le déchiffrement se produit.

Revenons à l'exemple Caesar Cipher et Morse Code de ci-dessus. Si vous connaissez le décalage et ne l'appliquez qu'une seule fois, cela ne fait aucune différence dans l'ordre dans lequel l'encodage ou le décodage est effectué. Les lettres de la phrase peuvent d'abord être décalées, puis converties en code Morse. Vous pouvez également convertir les lettres en points et tirets décalés en code Morse qui correspondent à chaque lettre. Le résultat est le même, et ça marche aussi en sens inverse.