Auparavant, dans la série Cyber Smarts, nous avons détaillé le premier principe fondamental de la triade de la sécurité de l'information, qui est la confidentialité et le cryptage. Ce mois-ci, nous nous concentrons sur le deuxième principe, l'intégrité.

Merriam-Webster définit l'intégrité comme la condition d'être unifié, intact ou sain dans la construction. Une définition simplifiée de la sécurité de l'information (form the condition of being unimpaired) est la garantie et la preuve que l'information et les actifs informationnels sont exactement les mêmes lorsqu'ils sont transmis, reçus, dupliqués ou analysés. La garantie et la preuve sont généralement obtenues par hachage ou par un algorithme de hachage.

Hachage

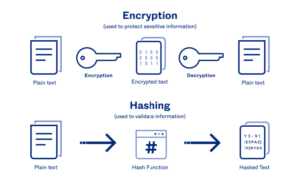

Bien que la confidentialité (chiffrement) et l'intégrité (hachage) puissent être utilisés simultanément, ils servent des objectifs différents et ne sont pas interdépendants. Vous vous souvenez peut-être que le cryptage est une méthode d'encodage qui utilise un chiffrement, et tout ce qui est crypté peut être déchiffré, et que l'encodage assure la confidentialité. Le hachage fonctionne un peu différemment. Un algorithme de hachage renvoie une signature unique de longueur fixe qui ne peut pas être inversée. En termes simples, le cryptage est bidirectionnel (encode-décodage) et le hachage est unidirectionnel (encodage uniquement). Les formules sont complexes et peuvent utiliser des numéros Fibonacci et Prime. Une analogie est encore une fois beaucoup plus facile à comprendre.

Supposons qu'on vous demande de déterminer si une copie d'un document de 300 pages est exactement la même qu'un original. Vous pourriez effectuer une comparaison exhaustive de chaque page, ce qui serait difficile, prendrait du temps et serait sujet aux erreurs. Si, à la place, vous deviez compter le nombre de lettres majuscules A sur chaque page. Vous attribuez ensuite une valeur à trois chiffres pour chaque page en utilisant des zéros en tête, 001 à 300, puis une valeur à trois chiffres pour le nombre de A en majusCULES sur chaque page, 000 pour aucun A majusCULE, 010 pour 10, etc. Vous auriez une séquence de six chiffres pour chaque page. Si on les concaténait tous ensemble dans l'ordre, la séquence résultante aurait 1 800 chiffres, et pourrait ressembler à quelque chose comme 001001002005003002

Si les séquences à 1 800 chiffres des deux documents étaient exactement égales, vous pourriez conclure avec une certaine certitude que les deux documents étaient également identiques. Si les mots figurant sur les pages sont différents ou si les pages sont mal rangées, vous pouvez en conclure que les documents ne sont pas exactement les mêmes. C’est ainsi que fonctionne un algorithme de hachage, avec une caractéristique importante : chaque hachage produit est unique. Il y a des scénarios où la méthode d'exemple analogue pourrait produire la même séquence de 1 800 chiffres à partir de documents légèrement différents. Par exemple, deux pages qui sont hors d’ordre et qui ont le même nombre de A majuscules qui donneraient un résultat identique.

Il est essentiel que les preuves présentées dans les affaires pénales restent inchangées. Cela empêche les médecins légistes d'analyser directement les disques durs saisis par les autorités judiciaires. Pour effectuer une analyse médico-légale, un équipement spécialisé est utilisé pour créer une copie exacte des disques d'origine. L'original et le doublon sont hachés à l'aide du même algorithme, alors que des hachages identiques prouvent un doublon exact. Les scientifiques analysent ensuite le double, préservant l'original.

Le hachage garantit l'intégrité avec les mots de passe

Les algorithmes de hachage sont également utilisés pour sécuriser les mots de passe. Jusqu'aux années 1990, de nombreuses applications stockaient des mots de passe non cryptés dans des tables de base de données. Cette pratique, qui est encore utilisée par certaines applications, présente de nombreuses faiblesses de sécurité. Toute application ayant la capacité de fournir un mot de passe oublié utilise une technologie non sécurisée et obsolète et devrait être évitée !

Les applications et systèmes d'exploitation sécurisés hacheront le mot de passe d'un utilisateur sur leur ordinateur local, chiffreront le hachage, transmettront le hachage chiffré au serveur, décrypteront le hachage et compareront le hachage au hachage qui est stocké dans le répertoire du serveur. L'authentification est réussie si les deux hachages correspondent. Bien que cette méthode soit plus sûre que l'envoi d'un mot de passe crypté, elle peut être déjouée par des attaques sophistiquées. Si deux utilisateurs ont le même mot de passe, les hachages seront identiques.

Cette faiblesse a été corrigée dans les années 1970 en utilisant une technique connue sous le nom de « salage ». Avec un hachage salé, les caractères uniques et aléatoires connus uniquement des ordinateurs client et serveur sont concaténés, ou liés, à la fin d'un mot de passe. Le nombre de caractères (la quantité de sel) augmente la force et la sécurité des mots de passe et est configuré par les administrateurs du serveur et des applications.

Informez-vous sur la cybersécurité avec notre série Cyber Smarts, en commençant par Comment changer votre code NIP